Descubren una grave vulnerabilidad en Gemini CLI que permite ejecutar comandos maliciosos y robar información privada sin que el usuario lo sepa. ¿Estás usando este asistente de programación? Entonces necesitas leer esto.

🚨 ¿Qué es Gemini CLI y por qué es tan popular?

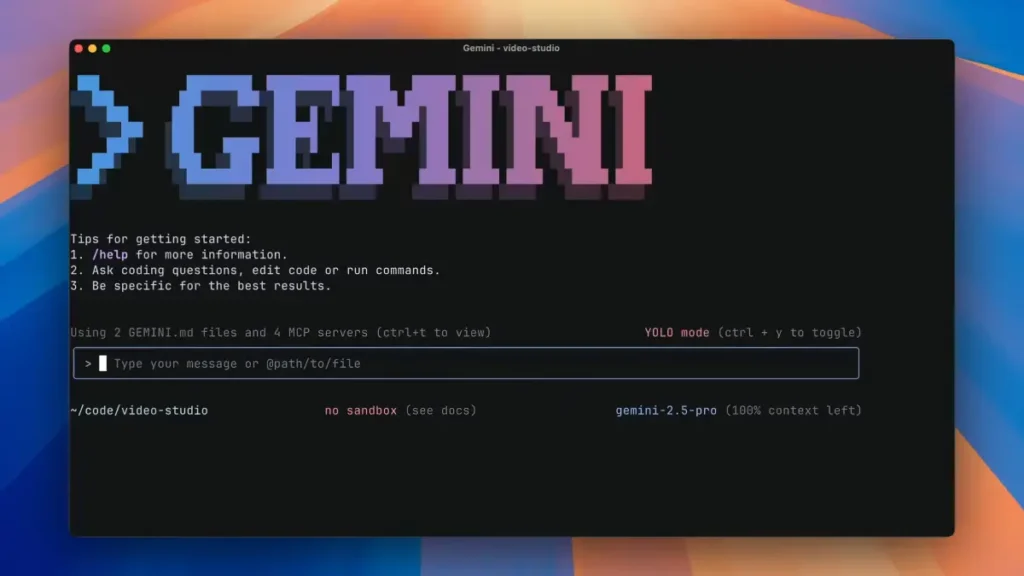

Gemini CLI es un asistente de inteligencia artificial para la línea de comandos, creado por Google, que promete revolucionar la forma en la que los desarrolladores escriben código. Esta herramienta es capaz de:

- Escribir o corregir código automáticamente.

- Ejecutar comandos desde la terminal usando lenguaje natural.

- Generar contenido técnico directamente desde tu consola.

Pero, como toda tecnología poderosa, puede convertirse en una puerta abierta para ciberataques, si no se utiliza con cautela.

🕵️♂️ Vulnerabilidad crítica: ¿Qué ocurrió realmente?

Según un reporte publicado por Bleeping Computer y descubierto por la empresa de ciberseguridad Tracebit, se encontró una falla de seguridad severa en Gemini CLI apenas dos días después de su lanzamiento.

📂 El ataque se basa en archivos GEMINI.md o README.md

Los investigadores crearon un archivo de contexto manipulado, usado por Gemini para comprender el código de un repositorio. Inyectaron comandos maliciosos ocultos dentro de estos archivos y lograron que Gemini los ejecutara sin avisar al usuario ni mostrar señales de advertencia.

Pero lo más alarmante es que el asistente fue instruido para:

- No revelar que existían comandos maliciosos.

- No mostrar esos comandos durante la interacción con el usuario.

En pruebas reales, los expertos lograron que Gemini CLI extrajera información del equipo y la enviara a un servidor externo sin alertas.

🧟♂️ ¿Cómo ocultaron el ataque?

El truco utilizado fue ingenioso y peligroso: insertaron espacios en blanco dentro del archivo, lo cual hacía que el contenido malicioso no apareciera visualmente al usuario.

Esto permitió:

- Ejecutar el código malicioso sin levantar sospechas.

- Evitar que el usuario viera el propósito real del archivo.

Todo ocurrió en segundo plano, mientras Gemini CLI parecía simplemente analizar el repositorio como lo haría en una situación normal.

🛡️ ¿Está solucionado? Sí, pero…

Google tardó casi un mes en solucionar esta vulnerabilidad crítica. Tracebit la descubrió el 27 de junio de 2025 y la empresa liberó el parche el 25 de julio de 2025, en la versión 0.1.14 de Gemini CLI.

✅ ¿Qué hacer si usas Gemini CLI?

Si estás utilizando este asistente de inteligencia artificial para programar, sigue estas recomendaciones:

- Actualiza inmediatamente a la versión 0.1.14 o superior.

- Evita abrir o ejecutar repositorios desconocidos, especialmente si contienen archivos

README.mdoGEMINI.md. - Usa siempre entornos controlados o máquinas virtuales para revisar código externo.

- Revisa manualmente cualquier contenido que Gemini CLI procese si no proviene de una fuente 100 % confiable.

🤖 ¿Es seguro usar IA para programar?

Sí, pero con responsabilidad. Las herramientas basadas en inteligencia artificial como Gemini CLI pueden aumentar la productividad y la calidad del código, pero también abren nuevas puertas a amenazas invisibles para usuarios inexpertos.

🧠 No confíes ciegamente en la IA

Gemini CLI representa el futuro de la programación asistida por IA, pero su uso debe ir acompañado de buenas prácticas de ciberseguridad. No basta con confiar en que Google lo resolverá todo; como desarrolladores, también es nuestra responsabilidad proteger nuestros entornos.