Nueva amenaza para usuarios de Windows: el virus CRON#TRAP y su ingeniosa estrategia de ataque

El sistema operativo Windows se enfrenta a una nueva infección de la mano de un virus especialmente diseñado para colarse en redes de manera encubierta. La amenaza en cuestión, llamada CRON#TRAP, se presenta en forma de un correo de phishing que cualquiera podría recibir, conteniendo un ejecutable oculto y altamente peligroso.

Este virus representa una nueva generación de ataques, aprovechando la tecnología de máquinas virtuales para instalar una versión de Linux en los dispositivos infectados. Su objetivo es otorgar a los hackers el control remoto de los sistemas vulnerables, permitiéndoles realizar un amplio espectro de actividades maliciosas.

¿Cómo funciona CRON#TRAP y cuál es su modo de infección?

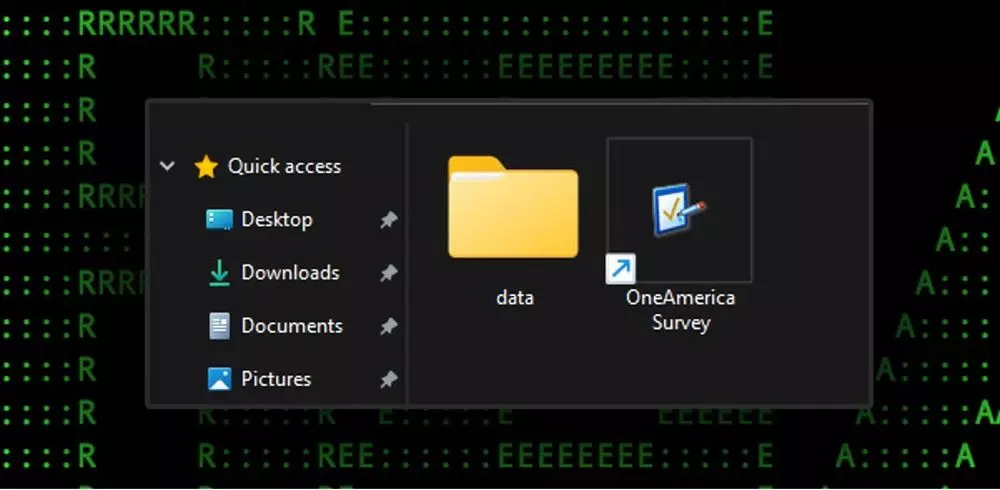

CRON#TRAP llega a los usuarios en un correo electrónico de apariencia legítima, disfrazado como una encuesta de una empresa llamada “OneAmerica.” Este correo, que puede parecer inofensivo, incluye un archivo .LNK empaquetado en un archivo ZIP, simulando ser un archivo necesario para la supuesta encuesta. Los usuarios que ejecutan este archivo activan sin saberlo la instalación de una máquina virtual de Linux (TinyCore Linux VM), implementada mediante el software QEMU.

Una vez ejecutada, esta máquina virtual se instala silenciosamente en el sistema sin que el usuario sea consciente de la amenaza que ha descargado. Durante el proceso de instalación, aparece un mensaje de error simulado para evitar sospechas, mientras el malware se ejecuta y completa su instalación.

¿Por qué es peligroso CRON#TRAP?

Esta infección tiene un alto potencial de daño, especialmente para redes corporativas. Las principales razones incluyen:

- Control remoto y vigilancia:

Los hackers pueden acceder a procesos internos, registrar la actividad del usuario y extraer datos confidenciales. - Persistencia en el sistema:

La infección se configura para permanecer activa incluso tras el reinicio del dispositivo, y evita la autenticación en dos pasos, facilitando el acceso continuo al equipo infectado. - Modificación de la red de la víctima:

Usando una herramienta llamada Chisel, los atacantes obtienen acceso remoto, modificando configuraciones y utilizando la red de la víctima para otros ataques.

Cómo proteger tu equipo de CRON#TRAP y amenazas similares

Para proteger tu equipo y tu red de esta y otras amenazas, sigue estos consejos clave de seguridad:

- Desconfía de correos no solicitados o desconocidos:

Evita abrir archivos adjuntos o enlaces en correos de remitentes desconocidos, especialmente aquellos que solicitan acciones inmediatas. - Bloquea el uso de QEMU y máquinas virtuales en equipos corporativos:

Limita el uso de programas como QEMU, que son utilizados de manera legítima en ciertos casos, pero también pueden ser aprovechados por hackers. - Utiliza herramientas de seguridad avanzadas:

Implementa un buen antivirus y antimalware, y configura políticas de protección para analizar archivos adjuntos de correos electrónicos antes de abrirlos. - Mantén tus sistemas actualizados:

Asegúrate de que todos tus sistemas y redes tengan los parches de seguridad más recientes, ya que las actualizaciones pueden ayudar a mitigar vulnerabilidades explotadas en este tipo de ataques.

¿Qué significa esta amenaza para el futuro de la ciberseguridad?

La aparición de CRON#TRAP deja en claro que los hackers siguen desarrollando métodos cada vez más sofisticados para eludir las protecciones tradicionales. Esta infección destaca especialmente por su capacidad para usar máquinas virtuales, un recurso hasta ahora poco común para infecciones de correo masivo.

A medida que la tecnología avanza, la seguridad debe evolucionar al mismo ritmo, implementando estrategias de defensa que incluyan inteligencia artificial y aprendizaje automático para detectar amenazas desconocidas. Las empresas de ciberseguridad están llamadas a reforzar sus sistemas y estrategias para anticiparse a estos riesgos.

La aparición de CRON#TRAP subraya la importancia de estar siempre alerta ante las amenazas cibernéticas, que no solo son cada vez más comunes, sino también más difíciles de detectar. Como usuario, asegúrate de reforzar las medidas de seguridad en tu equipo, estar al tanto de las últimas amenazas y educar a tu equipo de trabajo sobre los riesgos potenciales.

Protege tu información y tu privacidad hoy mismo, porque en el mundo digital de hoy, la precaución y la prevención son tus mejores aliados contra los hackers.

- En NOWEDY | "La Estafa del Príncipe de Nigeria"